欢迎user

网络边界模糊,业务资源池化,多租户的出现,对传统安全架构的冲击是巨大的。对于防护类安全能力,包括防火墙、入侵防御、防病毒网关,无法对应用租户的逻辑边界。对于检测/审计类安全能力,也无法鉴别不同租户的业务流量。所以,新IT环境下的安全业务架构,不仅需要在交付方式上做出调整,还需能够满足租户个性化的需求。

新华三安全云,满足《信息安全技术 网络安全等级保护基本要求》的安全能力要求,提供灵活、稳定的安全架构。以下将从防护类安全能力架构设计、检测类安全能力架构设计、日志审计架构设计、安全虚拟化架构及安全集群四个方面阐述安全云的关键架构。

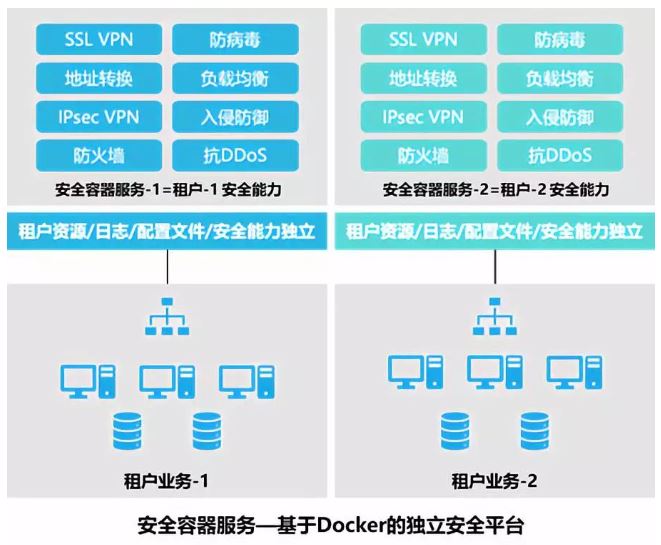

防护类安全能力架构

防护类安全设备采用硬件资源池的方式进行部署,虚拟化微服务通过Docker方式部署,Docker之间通过开放API接口进行通信,能够使每个租户独享安全能力。每个Docker具备有独立的日志发送、独立的策略配置、独立的硬件资源,即使在单独重启后也不互相干扰。防护类安全能力通过同租户在OpenStack架构中的网关(OpenStack称之为“路由器”)关联,保证业务流量能够对应到租户专属的安全能力。

图:防护类安全能力架构

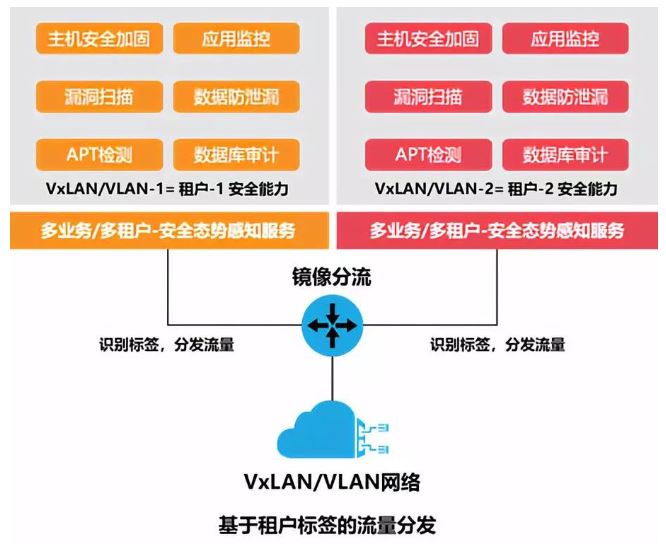

检测类安全能力架构

检测类能力采用基于租户标签的流量分发方式,实现对不同租户的独立审计及检测。在云架构中,可以采用VLAN或VxLAN的方式为不同的租户划分独立的VPC。检测类能力需要根据不同的VPC,将流量对应到不同的检测设备上。通过汇聚分流平台将镜像流量进行M:N的复制分发和智能过滤,一次性接收云架构内的全部流量,随后,基于标签实现不同租户的流量分发。最后,将检测结果反馈到多租户模式下的态势感知平台上,针对每个租户进行呈现。在此架构下,不需要检测类设备支持虚拟化技术部署,就可以使安全检测能力得到弹性化扩展,同时不改变网络架构或增加流量镜像的配置,就可以使每个租户拥有专享的安全威胁展示空间。

图:检测类安全能力架构

未完待续

下期文章:灵活、稳定的安全架构(下)

敬请期待