流量监控-圣火初动配置篇

江湖有云:天下武功出少林,万类日志归iMC。公元2014年,正值通信盛世,国富民丰,天下太平。此时的流量监控技术有了长足的发展,而作为发送监控结果的日志协议也衍生出了众多门派,其中尤以netstream,sflow,DIG为用户最多,使用最广。故本书就详细介绍此三种日志配合NTA/UBA对设备做流量监控和用户行为审计的操作方法,愿有缘人能熟练掌握书中方法并触类旁通,参透流量监控技术之终极原理。

一. 设备开启netstream功能配合NTA/UBA做流量分析与用户行为审计。

1. 设备配置:

登录设备,在系统视图下执行命令

#

Ip netstream export host 172.16.0.22 9020

其中172.16.0.22为NTA/UBA服务器的IP地址,9020为日志的接收端口

#

进入要监控接口的接口视图下执行命令

#

interface GigabitEthernet0/1

port link-mode route

ip address 172.16.0.1 255.255.255.0

ip netstream inbound

开启入方向的netstream监控

ip netstream outbound

开启出方向的netstream监控

#

2. NTA/UBA配置:

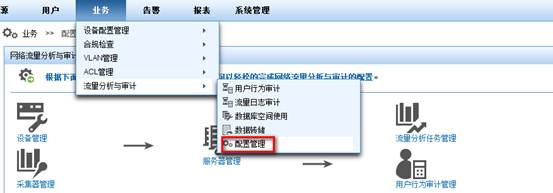

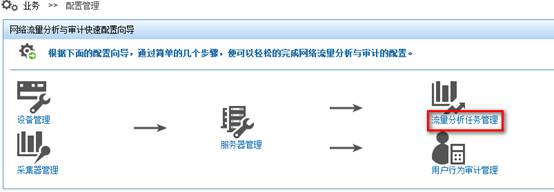

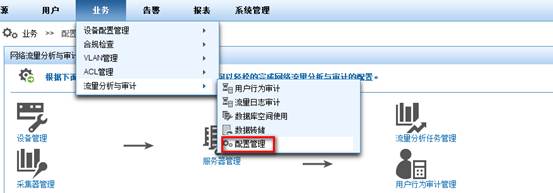

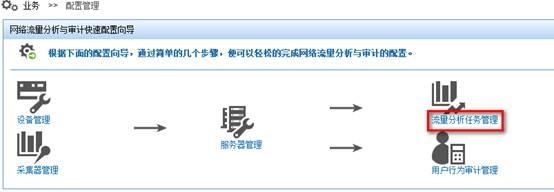

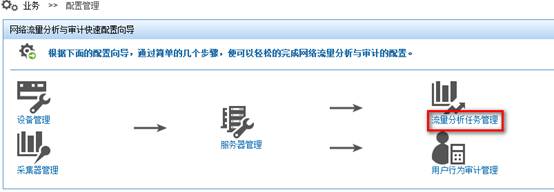

登录iMC,点击“业务-流量分析与审计-配置管理”,如下图1:

图1

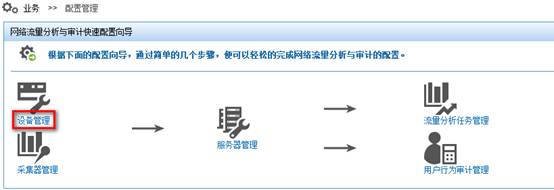

点击“设备管理”,如下图2:

图2

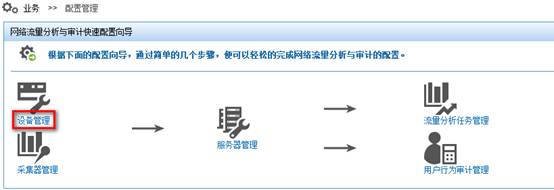

点击“增加”,在弹出页面中点击“选择设备”,将需要监控的设备添加进来,如下图3:

图3

注:这里也可以手工输入设备的IP地址来添加(即使设备不在iMC的管理中),但此时NTA/UBA无法从平台中读取到设备的相关配置,参数都得手工输入。

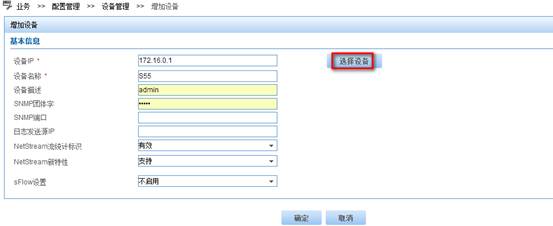

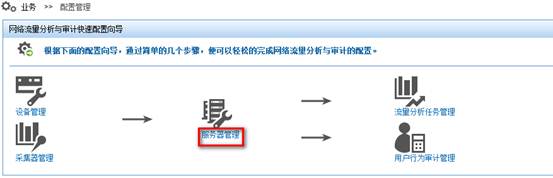

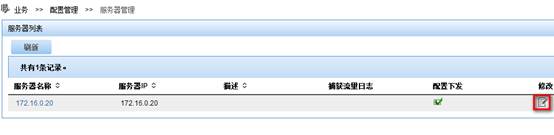

点击“服务器管理”,如下图4:

图4

在弹出页面中会列出当前iMC中部署了NTA/UBA服务组件的服务器,确定要用哪个服务器来做流量分析与审计,并点击其后面的修改,如下图5:

图5

在弹出页面中设置服务器管理的相关参数,一般情况下服务器IP,接收端口等信息不用修改,只需要在“网络流量分析”栏,“用户行为审计”栏勾选上需要监控的设备即可,完成后点击下发,如下图6:

图6

点击“流量分析任务管理”,如下图7:

图7

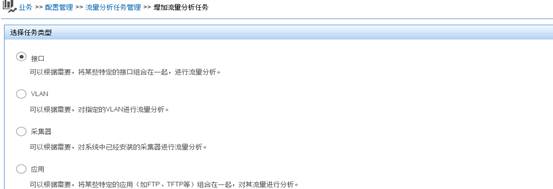

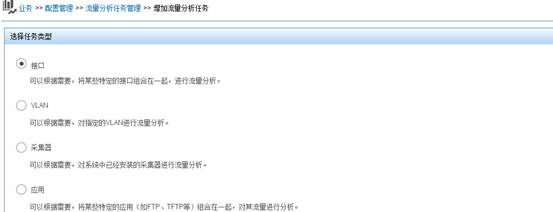

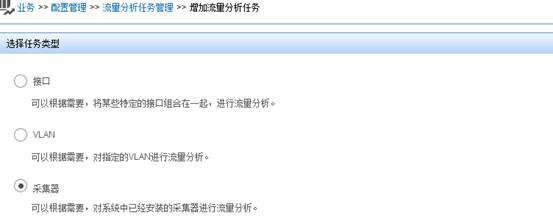

在弹出页面中点击”增加“,选择任务类型,以“接口”类型为例如下图8:

图8

输入任务名称、需要监控的接口等,点击确定即可,如下图9:

图9

这样一个接口类型的流量分析任务就创建好了,等待5分钟左右,我们即可看到流量监控的详细信息,如下图10:

图10

注:服务器管理配置完成后,NTA/UBA就已经能够正确采集到设备的流量监控信息了,创建不同的流量分析任务只是将监控到的数据以不同的视图来展示出来。各种任务类型的说明如下:

接口类型:将流量是从这些接口流过的部分存为一个视图。

主机类型:将流量中包含或者排除这些主机地址的部分存为一个视图。

应用类型:将流量中包含这些应用的部分存为一个视图。

VPN类型:将流量中是从这些VPN实例流过的部分存为一个视图。

VLAN类型:将流量中流入或者流出这些VLAN的部分存为一个视图。

业务间类型:将流量中是从这些业务流入或流出的部分存为一个视图。

采集器类型:将流量中是从这个采集器采集的部分存为一个视图。

NTA可以根据IP地址、传输层端口号识别出四层应用,所以这里可以看到不同应用类型的流量大小。

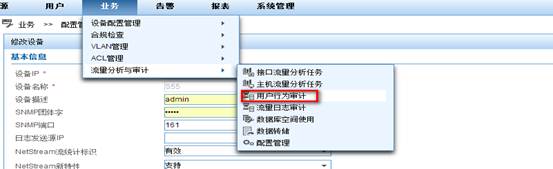

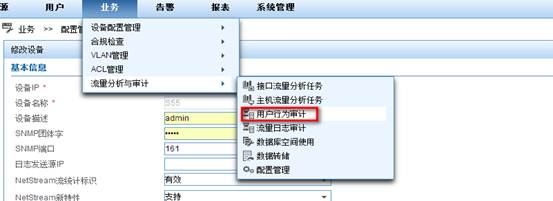

点击“业务-流量分析与审计-用户行为审计”,如下图11:

图11

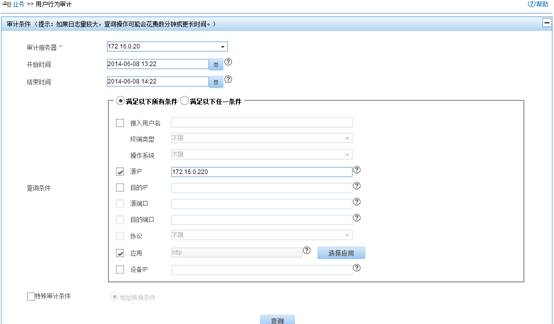

输入本次审计的条件参数,如下图12:

图12

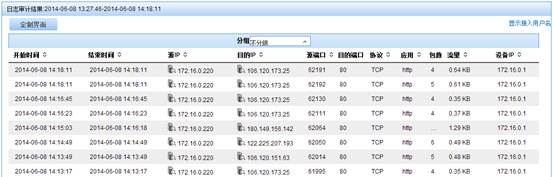

完成后点击“查询”即可看到网路中具体的流量使用情况,如下图13:

图13

注:如果审计周期较长,查询可能会花费较长时间。也可在“业务-流量分析与审计-配置管理-用户行为审计任务管理”中配置行为审计任务,将审计条件保存为模板,以后只需点击此模板即可看到审计结果。

二. 设备开启sflow功能配合NTA/UBA做流量分析与用户行为审计。

1. 设备配置

登录设备,在系统视图下执行命令

#

sflow agent 172.16.0.1

配置sflow agent地址,也即默认情况下的日志源地址

sflow collector 1 ip 172.16.0.20 port 9020

新建采集器,指定sflow日志目的地址和端口号

#

进入要监控接口的接口视图下执行命令

#

interface GigabitEthernet0/1

port link-mode route

ip address 172.16.0.1 255.255.255.0

sflow sampling-rate 2000

配置sflow的采集速率

sflow flow collector 1

配置接口引用的采集器

#

2. NTA/UBA配置

登录iMC,点击“业务-流量分析与审计-配置管理”,如下图14:

图14

点击“设备管理”,如下图15:

图15

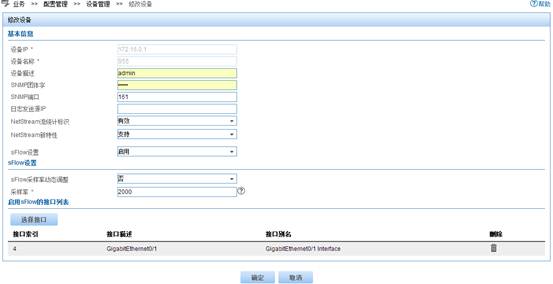

点击“增加”,在弹出页面中点击“选择设备”,将需要监控的设备添加进来,启用”sflow设置”并设置sflow采样比等参数,如下图16:

图16

注:这里也可以手工输入设备的IP地址来添加(即使设备不在iMC的管理中),但此时NTA/UBA无法从平台中读取到设备的相关配置,参数都得手工输入。

点击“服务器管理”,如下图17:

图17

在弹出页面中会列出当前iMC中部署了NTA/UBA服务组件的服务器,确定要用哪个务器来做流量分析与审计,并点击其后面的修改,如下图18:

图18

在弹出页面中设置服务器管理的相关参数,一般情况下服务器IP,接收端口等信息不用修改,只需要在“网络流量分析”栏,“用户行为审计”栏勾选上需要监控的设备即可(做用户行为审计时还需配置内网信息),完成后点击下发,如下图19:

图19

点击“流量分析任务管理”,如下图20:

图20

在弹出页面中点击”增加“,选择任务类型,如下图21:

图21

输入任务名称、需要监控的接口等,点击确定即可,如下图22:

图22

这样一个接口类型的流量分析任务就创建好了,等待5分钟左右,我们即可看到流量监控的详细信息,如下图23:

图23

注:服务器管理配置完成后,NTA/UBA就已经正确采集到设备的流量监控信息了,创建不同的流量分析任务只是将监控到的数据以不同的视图来展示出来。

接口类型:将流量是从这些接口流过的部分存为一个视图。

主机类型:将流量中包含或者排除这些主机地址的部分存为一个视图。

应用类型:将流量中包含这些应用的部分存为一个视图。

VPN类型:将流量中是从这些VPN实例流过的部分存为一个视图。

VLAN类型:将流量中流入或者流出这些VLAN的部分存为一个视图。

业务间类型:将流量中是从这些业务流入或流出的部分存为一个视图。

采集器类型:将流量中是从这个采集器采集的部分存为一个视图。

NTA可以根据IP地址、传输层端口号识别出四层应用,所以这里可以看到不同应用类型的流量大小,后面使用UBA做行为审计时,UBA可以根据数据包的报文头等内容识别出七层应用类型。

点击“业务-流量分析与审计-用户行为审计”,如下图24:

图24

输入本次审计的条件参数,如下图25:

图25

完成后点击“查询”即可看到网路中具体的流量使用情况,如下图26:

图26

注:由于sflow协议采用的是一种对报文采样的处理方式,所以sflow不能客观精确地反映出用户的网络行为。所以在做用户行为审计时请不要采用sflow日志来监控设备流量。

三. DIG探针配合NTA/UBA做流量分析和用户行为审计。

1. 安装DIG探针服务器

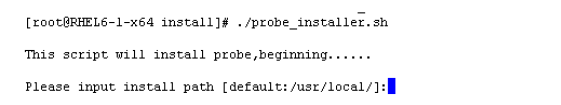

以root用户登录系统,解压NTA安装包并进入install目录,执行chmod +x ./probe_installer.sh命令使probe_installer.sh脚本具有可执行权限,之后执行./probe_installer.sh命令进行采集器安装,界面提示输入安装路径,如下图27:

图27

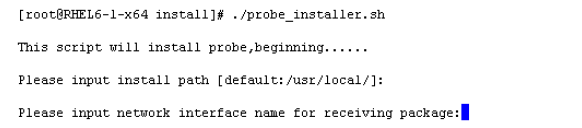

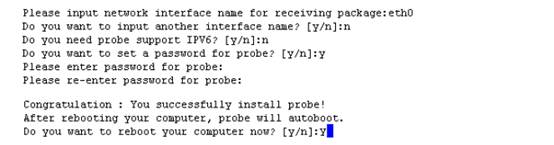

安装程序默认会将采集器安装到/usr/local/目录下,直接回车即可进行安装,界面提示输入采集器监听的网卡,如下图28:

图28

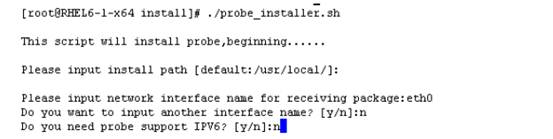

输入采集器所在服务器接收设备流量镜像的网卡的名称,本例中监听的网卡名称为eth0,输入监听网卡名称之后,系统会提示用户是否增加其他网卡。本例中不增加其他网卡,输入“n”后,系统提示用户选择是否支持监控IPv6流量,如果采集器监控的网络流量中包含IPv6流量则输入“y”,否则输入“n”。本例中不支持IPv6流量监控,输入“n”,如下图29:

图29

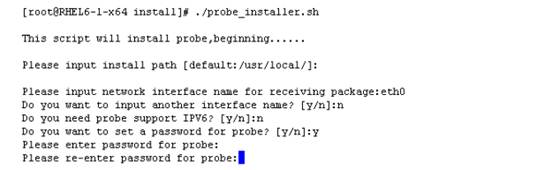

设置采集器是否需要密码,如果选择y后系统会提示用户输入密码,如下图30:

图30

此处设置的密码应和iMC服务器增加采集器时输入的密码一致,如果采集器没有设置密码则iMC服务器在增加采集器时不需要输入任何参数。完成后系统会提示重新启动,探针安装完后必须重新启动系统才能生效,如下图31:

图31

采集器会在服务器重启时自动运行,使用ps -ax | grep probe命令查看是否存在probe进程;如果存在,则采集器已经启动。如果发现没有启动可以进入采集器安装目录下的unba/bin目录; 执行“ ./monitor”命令来进行手工启动。

2. 设备端口镜像配置

进入需要镜像的接口执行命令

#

interface GigabitEthernet0/1

port link-mode route

ip address 172.16.0.1 255.255.255.0

mirroring-group 1 mirroring-port both

进出方向的流量都镜像到别的端口

#

进入连接探针服务器的接口执行命令

#

interface GigabitEthernet0/1

port link-mode route

mirroring-group 1 monitor-port

接收镜像过来的流量并发送给探针服务器

#

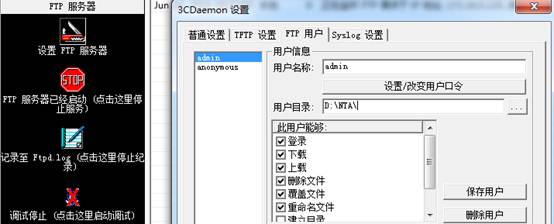

3. NTA/UBA服务器上FTP服务安装

探针生成的日志会通过FTP方式上传到NTA/UBA服务器,所以需首先在NTA/UBA服务器上开启FTP服务,这里使用3CDeamon为例,开启FTP服务并创建具有读写权限的admin用户,设置共享目录为D:\NTA\,如下图32:

图32

完成后最好在探针服务器上使用使用admin用户进行文件上传和下载操作,以验证读写权限是否正常。

4. NTA/UBA配置

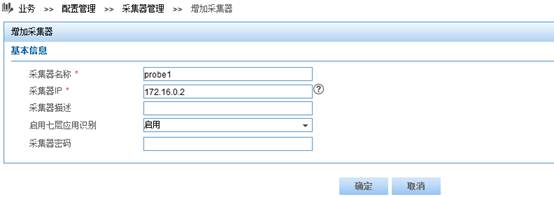

登录iMC页面,进入“业务-流量分析与审计-配置管理”,点击采集器管理,如下图33:

图33

点击“增加”来新增一个采集器,输入采集器的IP,密码等参数,如下图34:

图34

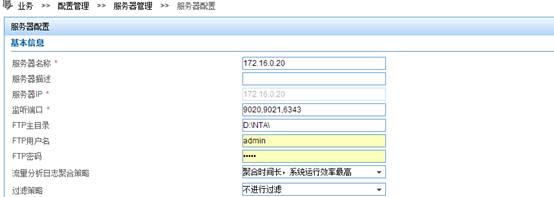

进入“服务器管理”,点击修改,给服务器添加FTP相关的参数,并勾选刚才增加的采集器点击下发,如下图35:

图35

采集器下发成功后,NTA/UBA就可以正常接收到采集器发送过来的DIG日志了,并进行后续的处理。

点击“流量分析任务管理”,如下图36:

图36

在弹出页面中点击增加,选择“采集器”任务,如下图37:

图37

输入任务名称和所要监控的采集器,确定完成流量任务的创建。5分钟后就可在采集器任务中查看到具体的流量信息了。

新浪微博

新浪微博 腾讯微博

腾讯微博 豆瓣空间

豆瓣空间 搜狐微博

搜狐微博 QQ空间

QQ空间 腾讯朋友

腾讯朋友 网易微博

网易微博 百度搜藏

百度搜藏 告诉聊友

告诉聊友