文/巫继雨

防火墙作为保障网络安全的基础设备,往往部署在网络的边界位置,起到隔离不同安全区域的作用,这使得防火墙成为保护内部网络的一道屏障,此时防火墙作为重要的网络节点,自身一旦被攻破,用户的内部网络便暴露在攻击者面前,所以防火墙自身的安全需要引起我们的重视。今天我们就来了解一下H3C防火墙的常用安全加固手段。

对于网络维护人员而言,最常接触并最应该重视的就是防火墙的口令。H3C防火墙的缺省用户名密码通常为h3c/h3c或者admin/admin, 由于缺省密码的安全级别非常低,在完成初始化部署后,必须修改缺省账户的密码或者禁用缺省账号。这里通常建议密码的长度至少为8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类,每类多于4个,账户口令的生存期要低于90天,并实效前提前7天发出告警。例如在设备上可以通过以下方式设定口令规范:

<H3C>system-view

[H3C] password-control enable

[H3C] password-control length 8

[H3C] password-control composition type-number 2 type-length 4

[H3C] password-control aging 90

[H3C] password-control alert-before-expire 7

此后则必须输入符合规则的口令,否则会报错,例如:

[H3C]local-user H3C_YYS

[H3C-luser-H3C_YYS]password cipher 12!@

Error: Password is too short. Please input a password in minimum length(The minimum length is 8).

除了口令以外,网络维护人员还需要制定严格的设备管理控制策略。在H3C防火墙上可以通过域间策略来实现这个需求。默认情况下,H3C防火墙允许所有区域的设备访问local区域,虽然将管理口连接的网络划入了management区域,但是设备上接口本身是属于local区域的,这样需要配置安全策略阻止所有区域到local区域的服务请求,并且在此规则前应放开以下业务:

1. 允许网管机和本计算机到local区域的访问,包括HTTPS、 SSH、SNMP、FTP、TFTP、PING、TELNET、HTTP:

2. 允许部分区域到本地的一些必要协议,例如VRRP、OSPF、BGP、PING、IKE、L2TP、ESP等,可以根据实际需求配置。假设本地连接公网的接口地址为10.1.1.1:

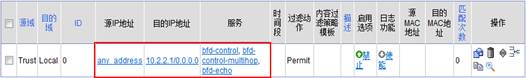

3. 确认其它设备是否有到本地的探测,比如NQA,BFD探测之类的功能,如果需要则必须允许相关协议访问local区域。假设内网Trust区域有设备需要对防火墙接口10.2.2.1进行BFD检测:

4. 在配置IP地址范围明确的区域时,要使用基于明确地址的域间策略,不使用any -> any这种方式配置,比如trust区域的地址范围是192.168.1.1/28,untrust是互联网,则配置 trust 192.168.1.1/28 ->untrust any 的策略;

5. 最后deny所有其他的访问。但必须要注意,由于H3C防火墙按照WEB页面显示顺序匹配域间策略,所以配置的deny any的规则一定要放到最后,避免导致网络不通: