一、平台资源池网络架构

随着云计算建设的深入,电信业务平台资源池的建设也迎来了一个高潮。众所周知,电信的业务平台非常庞大,除了自身的IT支撑平台(如认证系统、计费系统、网关系统等),还有各类自营或合作的业务平台(如彩铃、彩信、手机游戏等)。云计算建设模式一改以往“烟囱式”建设模式,将各个系统进行了统一整合,集中了存储、计算资源,通过统一的网络承载平台,对外提供开展各项业务的基础能力。

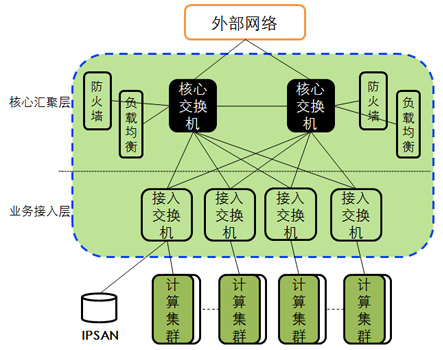

在平台资源池的网络中,防火墙是不可或缺的一环,除了实现内外网隔离和安全防御外,其中防火墙的NAT功能得到了广泛的使用。通过NAT技术,资源池的服务器可以使用私网IP地址进行部署,并向外提供服务。典型的组网拓扑如下图所示。

二、NAT的应用方式

在平台资源池的网络中,NAT的主要使用方式有如下几种:

l NAT Static

l NAT Outbound(PAT)

l NAT Server

1、 NAT Static

NAT Static称为静态NAT,用于实现内部IP与公网IP一对一的转换。这种NAT方式并不能带来节省公网IP地址的好处,通常这种方式针对某些特定的应用平台,外部用户只能访问某个固定的公网IP,但由于直接使用公网IP会将服务器直接暴露在公网,因此通过防火墙配置静态NAT的方式来隐藏服务器。

静态NAT的配置最简单,只要在设备上配置一对一映射,并在公网接口上启用即可:

#

nat static 172.40.8.146 YUN 14.31.15.65

interface Ten-GigabitEthernet0/0

nat outbound static

#

2、 NAT Outbound(PAT)

NAT Outbound(PAT)又称为NAPT,是目前动态NAT技术中使用最为广泛的一种。NAPT实现了将一段内网地址动态映射为一个或多个公网IP,同时对传输层端口或其他上层协议信息进行转换,以实现IP复用。对由内而外的报文,替换源地址和端口,反向报文替换目的地址和端口。NAPT的配置方式通常包括ACL(匹配内网IP)、地址池(匹配外网IP)、在外网口上配置NAT Outbound,常见配置如下:

#

acl number 3100

rule 0 permit ip source 172.30.0.126 0 destination 134.0.0.0 0.255.255.255

rule 5 permit ip source 172.30.0.126 0 destination 132.0.0.0 0.255.255.255

#

nat address-group 1 134.96.137.129 134.96.137.159

#

interface Ten-GigabitEthernet0/0

nat outbound 3100 address-group 1

#

在平台资源池中,资源池内部有众多服务器,服务器经常需要访问外部网络的其他资源,比如地市级网管服务器向升级网管服务器汇总网管数据等。此时就需要在资源池网络出口的防火墙上部署NAPT功能,实现内网到外网的访问。

由于资源池中包含多个业务平台,许多平台在访问外部网络的时候,都必须转换成某一固定的外网IP地址(目标服务器做了基于源IP的访问限制),因此通常要在防火墙上配置多个地址池和多个ACL。

3、 NAT Server

平台资源池的主要作用是为电信各项业务的运营提供基础能力,这种能力提供通常以服务器对外提供各种服务(比如WEB服务等)来实现。而服务器使用的是内网IP,外部网络无法直接访问,此时就需要在防火墙上配置NAT Serverg功能。

NAT SERVER功能通过静态配置“外网IP地址+端口号”与“内网IP地址+端口号”间的映射关系,实外网IP地址到内网IP地址的“反向”转换。当外网用户发起对外网IP地址+端口号的访问请求时,防火墙会将此请求的外网IP+端口号转换成内网IP+端口号,并转发给内网IP所对应的实际服务器。这样,就相对与外网用户直接访问了内网服务器。NAT SERVER配置在外网口,常见配置如下:

#

interface Ten-GigabitEthernet0/0

nat server protocol tcp global 115.239.134.12 www inside 172.21.0.51 www

#

三、NAT应用注意事项

1、地址池优先级属性

在平台资源池的网络部署中,防火墙通常为主备部署模式,因此一般都有两台,两台防火墙之间使用VRRP来实现备份。同时,两台防火墙会启用双机热备功能,使得在主备切换时,备份防火墙能够迅速接管业务,使业务中断时间减短。

然而在非对称路径双机热备的组网下进行NAT时,两台设备上配置的NAT地址池的地址空间必须完全一样,才能保证在主防火墙发生故障时,备防火墙能够接替主防火墙上的业务。但是,如果两台防火墙在做地址转换时,分别从各自的地址池中选用了相同的地址,且分配了相同的端口号,则会导致两台设备上的反向会话完全一样,无法进行会话数据的备份。

为解决上述问题,NAT地址池引入了低优先级属性。非低优先级地址池和低优先级地址池使用不同的端口号范围进行端口号分配。这样,双机热备的两台设备在进行地址转换时就会分配不同的端口号,在备份会话数据时就不会发生冲突。例如以下配置:

主防火墙的地址池配置

nat address-group 0 134.96.137.129 134.96.137.159 level 0

备防火墙的地址池配置

nat address-group 0 134.96.137.129 134.96.137.159 level 1

其中主防火墙配置成level 0,在进行NAT转换时,会使用低32K端口号,而备防火墙则会使用高32K端口号。

2、NAT与VRF

在平台资源池中,各个业务平台之间通常需要做互访隔离,互访隔离的实现的一种方式就是在使用VRF功能。在防火墙上使用VRF进行业务平台互访隔离后,NAT也需要进行相应的改变,即实现在VRF中使用NAT功能。此时,NAT部分的配置将发生如下改变:

l NAT static

à Local和Global地址后都必须跟VPN

举例如:

#

interface Vlan-interface 10

ip binding vpn-instance WAP

nat static 172.16.1.5 vpn-instance WAP_PI0 14.146.224.250 vpn-instance WAP_PI0

#

l NAT Outbound(PAT)

à ACL中必须配置VPN

à 接口下的NAT配置必须带VPN

举例如:

#

nat address-group 1 14.146.224.33 14.146.224.33 level 1

#

acl number 3000

rule 0 deny ip vpn-instance YUN source 172.41.12.127 0

#

interface Vlan-interface 10

ip binding vpn-instance WAP

nat outbound 3000 address-group 1 vpn-instance WAPPI0

#

l NAT Server

à Inside 地址和Global 地址后必须带VPN

举例如:

#

interface Vlan-interface 10

ip binding vpn-instance WAP

nat server protocol tcp global 14.146.227.7 18080 vpn-instance WAP inside 172.41.2.71 18080 vpn-instance WAP

#